Аннотация

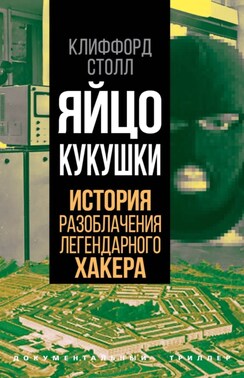

Книга описывает мир компьютерной безопасности, хакерства и защиты данных, исследуя различные аспекты взаимодействия пользователей с компьютерными системами. В первой части, начиная с диалога главного героя, программиста, на скучной лекции по структуре галактик, становится понятно, что его мысли сосредоточены на более приземленных, но не менее интересных вопросах, связанных с компьютерными системами и внутренним устройством операционных систем.

Герой размышляет о том, как обойти системную программу учета, которая контролирует доступ и действия пользователей. Он объясняет различия между пользовательским и системным программным обеспечением, подчеркивая, что для обхода системных ограничений требуется привилегированный доступ. Это подводит читателя к концепции хакерства, которая охватывает как любителей компьютеров, так и взломщиков. Автор также поднимает тему пранков, связанных с вмешательством в университетские системы, и необходимости изоляции военных систем для защиты от внешних атак.

С помощью аналогии с многоквартирным домом, где каждому пользователю предоставлен ключ к его квартире, автор объясняет, как операционная система защищает личные данные и ресурсы пользователей. Идентификация менеджера системы или суперпользователя — это важный аспект управления системой, который подчеркивает важность контроля над компьютерными ресурсами.

В дальнейшем сюжет переносится к ситуации, когда главный герой начинает борьбу с хакером, который нарушает целостность компьютерной сети. Он принимает решение установить контроль за потоками данных, используя модемы и принтеры для перехвата информации. Это действие подчеркивает параноидальную ситуацию, в которой он находится, пытаясь действовать незаметно и фиксируя каждое нажатие клавиши. Однако герой сталкивается с серьезной проблемой — он не уследил за одним из принтеров и обнаруживает, что он напечатал многочасовую распечатку данных. Это открывает новые вопросы о том, что именно хакер мог успеть сделать за это время.

Далее события развиваются, когда становится известно о взломе системы хакером, который использует программу Гну-Эмакс. Этот хакер заменяет системную версию программы atrun на свою модифицированную версию, что дает ему неограниченные привилегии и доступ к почтовым файлам пользователей. Хакер не только исследует командные файлы, чтобы найти пути доступа к другим компьютерам, но и использует личные данные сотрудников для получения дополнительного доступа.

Эта ситуация обостряется, когда хакер находит лазейку в защищенной системе — возможность передачи файлов, которую не контролировала программа Гну. С помощью этой уязвимости он маскирует свою программу и получает ключи к компьютеру, что демонстрирует, как хакеры могут эксплуатировать слабые места в программном обеспечении для получения несанкционированного доступа к конфиденциальной информации.

В результате действия хакера имеют серьезные последствия, они приносят угроза безопасности системы и поднимают вопросы защиты данных на всех уровнях. Книга подчеркивает, насколько критически важно принимать меры по обеспечению безопасности и защиту личной информации, в то время как технологии продолжают развиваться и усложняться. В конечном счете, это рассказ о постоянной борьбе между безопасностью и риском в мире компьютерной технологии.